Let op: deze space wordt momenteel gemigreerd.

Wijzigingen worden niet meer meegenomen.

RFC0048 Tekstuele wijziging servercertificaten

Samenvatting

| Waarom is deze RFC nodig? | In het afsprakenstelsel wordt nog gesproken over G3 servercertificaten. Na de PKIo-wissel, is er geen sprake meer van G3 server-certificaten. De teksten moeten en aangepast worden, zodat dezelfde termen worden gebruikt als bij PKI en PKIoverheid. G3 moet worden verwijderd, zodat alleen nog naar EV- en G1-certificaten wordt verwezen. |

|---|---|

| Oplossingsrichting | Tekstuele aanpassingen |

| Aanpassing van | Meerdere teksten in de hoofdstukken applicatie en netwerk. |

| Impact op rollen | Geen, dit is alleen een tekstuele wijziging. |

| Impact op beheer | Geen, dit is alleen een tekstuele wijziging. |

| Impact op RnA | Geen, dit is alleen een tekstuele wijziging. |

| Impact op Acceptatie | Geen, dit is alleen een tekstuele wijziging. |

| PIA noodzakelijk | |

| Gerelateerd aan (Andere RFCs, PIM issues) | |

| Eigenaar | Casper van der Harst Bouke de Boer | MedMij |

| Implementatietermijn | 1.4.0 |

| Motivatie verkorte RFC procedure (patch) |

Goedkeuring

| Beoordelaar | Datum | Toelichting | Beoordelaar | Datum | Toelichting |

|---|---|---|---|---|---|

| Productmanager Stichting MedMij | Productmanager Beheerorganisatie | ||||

| Leadarchitect Stichting MedMij | Leadarchitect Beheerorganisatie | ||||

| Ontwerpteam | |||||

| Deelnemersraad | Eigenaarsraad |

Principe's

| Principe | Principe | ||

|---|---|---|---|

1 Het MedMij-netwerk is zoveel mogelijk gegevensneutraal | 11 Stelselfuncties worden vanaf de start ingevuld | ||

| 2 Dienstverleners zijn transparant over de gegevensdiensten | 12 Het afsprakenstelsel is een groeimodel | ||

| 3 Dienstverleners concurreren op de functionaliteiten | 13 Ontwikkeling geschiedt in een half-open proces met verschillende stakeholders | ||

| 4 Dienstverleners zijn aanspreekbaar door de gebruiker | 14 Uitwisseling is een keuze | ||

| 5 De persoon wisselt gegevens uit met de zorgaanbieder | 15 Het MedMij-netwerk is gebruiksrechten-neutraal | ||

| 6 MedMij spreekt alleen af wat nodig is | 16 De burger regisseert zijn gezondheidsinformatie als uitgever | ||

| 7 De persoon en de zorgaanbieder kiezen hun eigen dienstverlener | 17 Aan de persoonlijke gezondheidsomgeving zelf worden eisen gesteld | ||

| 9 De dienstverleners zijn deelnemers van het afsprakenstelsel | 18 Afspraken worden aantoonbaar nageleefd en gehandhaafd | ||

| 10 Alleen de dienstverleners oefenen macht uit over persoonsgegevens bij de uitwisseling | 19 Het afsprakenstelsel snijdt het gebruik van normen en standaarden op eigen maat | ||

| Toelichting | |||

Uitwerking

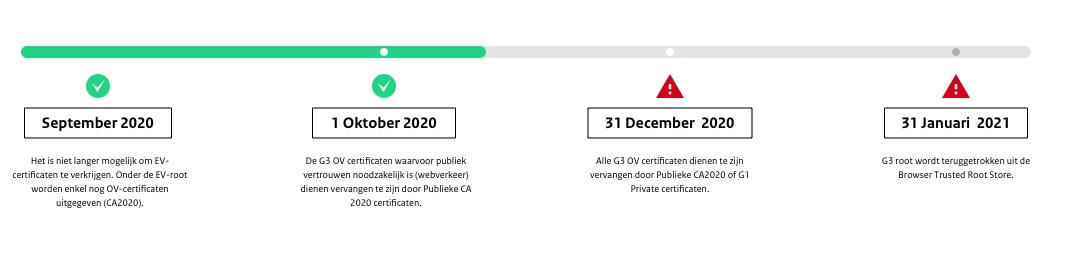

In het hoofdstuk Netwerk staat een alertbox met daarin de informatie over de PKIo-wissel. Deze moet verwijderd worden. In de toelichting werden de termen wel al correct gebruikt.

Toelichting

Omdat het vastnieten van OCSP antwoorden (stapling) is toegestaan, zal iedere Node welke een certificaat moet controleren het vastnieten in zoverre moeten ondersteunen dat het alleen het feit dat er een vastgeniet OCSP antwoord gebruikt wordt niet mag leiden tot een foutmelding of het anderszins plots beëindigen van de TLS handshake of sessie. Let op: G3 ondersteuning tot 31 december 2020 Voorheen werd voor het backchannel verkeer gebruikgemaakt van zogenoemde G3 certificaten. Deze moeten vervangen worden door G1 certificaten. Logius heeft de uiterste datum voor het vervangen van G3 certificaten gezet op 31 december 2020. Tot die tijd moeten deze certificaten ondersteund blijven, zodat de verschillende systemen binnen het afsprakenstelsel met elkaar kunnen blijven communiceren. Het gaat hierbij om:

|

Risico's

Omschrijf de (privacy)risico's die kunnen ontstaan als deze RFC wordt aangenomen. In het onwaarschijnlijke geval dat deze RFC's geen risico's introduceert, geef dat dan wel aan.

| Dreiging | Kans | Impact | DreigingsID (intern) | Maatregelen |

|---|---|---|---|---|

Bijlagen