Let op: deze space wordt momenteel gemigreerd.

Wijzigingen worden niet meer meegenomen.

Correctie G3 certificaten

Voorstel voor het toevoegen van de volgende box:

Huidig

6c. Met inachtneming van verantwoordelijkheid 6a, accepteren ZA Node, PGO Node en MedMij Stelselnode PKIoverheid certficaten van elkaar door:

- alle root-certificaten te vertrouwen zoals gepubliceerd op https://cert.pkioverheid.nl/;

- waarvan de geldigheidsdatum niet is verlopen en die NIET zijn ingetrokken;

- met uitzondering van de onderstaande root certificaten (deze zijn NIET toegestaan):

- de zogenaamde 'TEST' certificaten

- Alle roots gemarkeerd met 'Persoon'

- deelnemers moeten alle valide domein en TSP certificaten onder PKIo hiërarchie opnemen in de truststore; zie hiervoor https://cert.pkioverheid.nl/;

- met uitzondering van (deze roots moeten NIET opgenomen worden):

- Organisatie Persoon

- Burger

- Autonome apparaten

- Private Personen

- ook de zogenaamde intermediate-certificaten moeten worden opgenomen in de truststore.

- met uitzondering van (deze roots moeten NIET opgenomen worden):

Toelichting

- Voor alle frontchannel (internet-facing) verkeer moeten deelnemers een PKIoverheid-certificaat van het type 'publiek' toepassen, uitgegeven door de volgende keten en/of opvolgende generaties:

- Stamcertificaat

- Staat der Nederlanden EV Root CA

- Intermediair Domein Server CA 2020

- QuoVadis PKIoverheid Server CA 2020

- Digidentity PKIoverheid Server CA 2020

- KPN PKIoverheid Server CA 2020

- Stamcertificaat

- Voor alle backchannel verkeer (machine2machine) moeten deelnemers een PKIoverheid-certificaat van het type 'privaat' toepassen, uitgegeven door de volgende keten en/of opvolgende generaties:

- Private Root CA (per medio 2020 de standaard voor m2m)

- Stamcertificaat

- Staat der Nederlanden Private Root CA - G1

- Domein Private Services, maar alleen de volgende:

- Staat der Nederlanden Private Services CA - G1

- KPN PKIoverheid Private Services CA - G1

- QuoVadis PKIoverheid Private Services CA - G1

- Digidentity BV PKIoverheid Private Services CA - G1

- Stamcertificaat

- Private Root CA (per medio 2020 de standaard voor m2m)

Omdat het vastnieten van OCSP antwoorden (stapling) is toegestaan, zal iedere Node welke een certificaat moet controleren het vastnieten in zoverre moeten ondersteunen dat het alleen het feit dat er een vastgeniet OCSP antwoord gebruikt wordt niet mag leiden tot een foutmelding of het anderszins plots beëindigen van de TLS handshake of sessie.

Nieuw

6c. Met inachtneming van verantwoordelijkheid 6a, accepteren ZA Node, PGO Node en MedMij Stelselnode PKIoverheid certficaten van elkaar door:

- alle root-certificaten te vertrouwen zoals gepubliceerd op https://cert.pkioverheid.nl/;

- waarvan de geldigheidsdatum niet is verlopen en die NIET zijn ingetrokken;

- met uitzondering van de onderstaande root certificaten (deze zijn NIET toegestaan):

- de zogenaamde 'TEST' certificaten

- Alle roots gemarkeerd met 'Persoon'

- deelnemers moeten alle valide domein en TSP certificaten onder PKIo hiërarchie opnemen in de truststore; zie hiervoor https://cert.pkioverheid.nl/;

- met uitzondering van (deze roots moeten NIET opgenomen worden):

- Organisatie Persoon

- Burger

- Autonome apparaten

- Private Personen

- ook de zogenaamde intermediate-certificaten moeten worden opgenomen in de truststore.

- met uitzondering van (deze roots moeten NIET opgenomen worden):

Toelichting

- Voor alle frontchannel (internet-facing) verkeer moeten deelnemers een PKIoverheid-certificaat van het type 'publiek' toepassen, uitgegeven door de volgende keten en/of opvolgende generaties:

- Stamcertificaat

- Staat der Nederlanden EV Root CA

- Intermediair Domein Server CA 2020

- QuoVadis PKIoverheid Server CA 2020

- Digidentity PKIoverheid Server CA 2020

- KPN PKIoverheid Server CA 2020

- Stamcertificaat

- Voor alle backchannel verkeer (machine2machine) moeten deelnemers een PKIoverheid-certificaat van het type 'privaat' toepassen, uitgegeven door de volgende keten en/of opvolgende generaties:

- Private Root CA (per medio 2020 de standaard voor m2m)

- Stamcertificaat

- Staat der Nederlanden Private Root CA - G1

- Domein Private Services, maar alleen de volgende:

- Staat der Nederlanden Private Services CA - G1

- KPN PKIoverheid Private Services CA - G1

- QuoVadis PKIoverheid Private Services CA - G1

- Digidentity BV PKIoverheid Private Services CA - G1

- Stamcertificaat

- Private Root CA (per medio 2020 de standaard voor m2m)

Omdat het vastnieten van OCSP antwoorden (stapling) is toegestaan, zal iedere Node welke een certificaat moet controleren het vastnieten in zoverre moeten ondersteunen dat het alleen het feit dat er een vastgeniet OCSP antwoord gebruikt wordt niet mag leiden tot een foutmelding of het anderszins plots beëindigen van de TLS handshake of sessie.

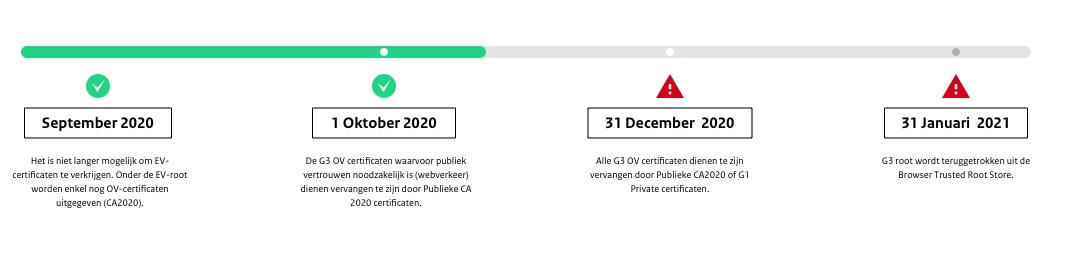

Let op: G3 ondersteuning tot 31 december 2020

Voorheen werd voor het backchannel verkeer gebruikgemaakt van zogenoemde G3 certificaten. Deze moeten vervangen worden door G1 certificaten. Logius heeft de uiterste datum voor het vervangen van G3 certificaten gezet op 31 december 2020. Tot die tijd moeten deze certificaten ondersteund blijven, zodat de verschillende systemen binnen het afsprakenstelsel met elkaar kunnen blijven communiceren. Het gaat hierbij om:

- Stamcertificaat

- Staat der Nederlanden Root CA - G3

- Domein Organisatie Services - Server

- Staat der Nederlanden Organisatie Services CA - G3

- Digidentity BV PKIoverheid Organisatie Server CA - G3 (2018)

- Digidentity BV PKIoverheid Organisatie Server CA - G3 (2019)

- KPN BV PKIoverheid Organisatie Server CA - G3 (2016)

- KPN BV PKIoverheid Organisatie Server CA - G3 (2019)

- QuoVadis PKIoverheid Organisatie Server CA - G3 (2016)

- QuoVadis PKIoverheid Organisatie Server CA - G3 (2019)